Cómo eliminar el ransomware de la manera correcta: una guía paso a paso

El ransomware es la principal amenaza de malware para los usuarios domésticos y comerciales por igual. Hemos visto variantes sofisticadas que utilizan presentaciones elegantes y portales de pago similares a las nuevas empresas modernas y recientemente una variante disfrazada de limpiaparabrisas. Independientemente de la variante, todas las infecciones de ransomware tienen dos cosas en común: archivos bloqueados y una demanda de pago de rescate.

Por eso, hemos creado este artículo paso a paso para guiarlo a través del proceso de qué hacer en caso de ser infectado por ransomware.

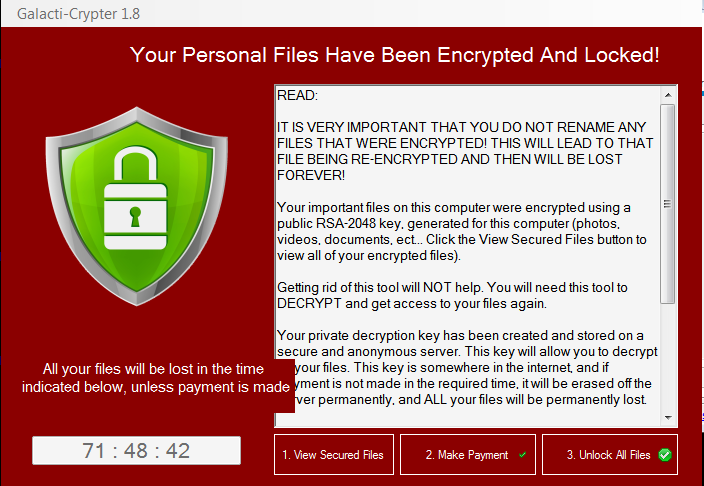

GUI de Galacticypter Cortesía de MalwareHunterTeam

Entonces, ¿qué es exactamente el ransomware?

El ransomware es un tipo de software malicioso que bloquea sus archivos y exige un rescate para acceder a ellos. Esta forma de malware es ahora la forma más lucrativa de ciberdelito, ya que las víctimas se sienten amenazadas de pagar, incluso si no hay garantías de recuperar los datos.

¿Debo pagar el rescate?

Depende. El pago de un rescate debe considerarse un último recurso. Tiene varias opciones, dependiendo de su situación, tipo de ataque de ransomware, etc.

Particularmente para las empresas más grandes, pagar de inmediato parece ser la mejor opción para recuperar archivos y evitar la posible vergüenza de admitir una brecha de seguridad o medidas de seguridad de TI inadecuadas. Sin embargo, en muchos casos, incluso después de pagar grandes sumas de dinero, los usuarios siguen sin recibir sus archivos. Es mejor sopesar primero todas sus opciones antes de decidir pagar el rescate.

Estamos aquí para ayudar. Sin ataduras.

Emsisoft es un orgulloso socio asociado de No More Ransom , una iniciativa de la Unidad Nacional de Delitos de Alta Tecnología de la policía de los Países Bajos, el Centro Europeo de Ciberdelincuencia de Europol y otras empresas de ciberseguridad. Nuestro objetivo compartido es ayudar a las víctimas de ransomware a recuperar sus datos cifrados sin tener que pagar.

Emsisoft lucha contra el ransomware en primera línea todos los días, lo que significa que estamos en la mejor posición para ofrecerle consejos gratuitos y fáciles de seguir sin ningún compromiso. Vamos a empezar.

¡Me han infectado con ransomware! ¿Qué tengo que hacer?

Aquí hay unas palabras de nuestro director de tecnología y director del laboratorio de investigación de malware de Emsisoft, Fabian Wosar:

“Las infecciones de ransomware son únicas en muchos sentidos. Lo más importante es que muchos de los instintos naturales, que suelen ser correctos cuando se trata de infecciones de malware, pueden empeorar las cosas cuando se trata de ransomware ".

Entonces, respire y siga estos pasos:

1. Cree una imagen o una copia de seguridad del sistema

Algunas cepas de ransomware tienen cargas útiles ocultas que eliminarán y sobrescribirán todos los archivos cifrados después de que haya pasado un cierto tiempo. Es posible que los descifradores no sean cien por ciento precisos, ya que el ransomware a menudo se actualiza o simplemente presenta errores y puede dañar los archivos en el proceso de recuperación. En estos casos, hemos descubierto que una copia de seguridad cifrada es mejor que no tener ninguna copia de seguridad.

Acción: este es un primer paso importante: cree una copia de seguridad de todos sus archivos cifrados antes de hacer cualquier otra cosa.

2. Deshabilite cualquier software de optimización y limpieza del sistema

Muchas cepas de ransomware se almacenan a sí mismas y a otros archivos necesarios en la carpeta Archivos temporales. Si utiliza herramientas de limpieza u optimización del sistema como CCleaner, BleachBit, Glary Utilities, Clean Master, Advanced SystemCare, Wise Disk / Registry Cleaner, Wise Care, Auslogics BoostSpeed, System Mechanic o algo similar, debe desactivar estas herramientas inmediatamente .

Acción: Verifique para asegurarse de que no haya ejecuciones automáticas programadas. De lo contrario, estas aplicaciones pueden eliminar la infección u otros archivos ransomware necesarios de su sistema. Los necesitaremos más adelante para determinar con qué tipo de ransomware ha sido infectado.

3. ¡Poner en cuarentena, pero no borrar!

Es posible que su solución anti-malware ya haya puesto en cuarentena el archivo infectado. ¡Está bien! Pero no elimine ningún archivo . Para averiguar qué le ha hecho exactamente el ransomware a su computadora, necesitaremos que el ransomware sea ejecutable.

Nota: está bien desactivar la infección desactivando cualquier entrada de ejecución automática que apunte a ella o poniendo en cuarentena la infección. Sin embargo, es importante no eliminarlo de la cuarentena ni eliminar los archivos maliciosos de inmediato sin una copia de seguridad completa.

Para identificar una cepa de ransomware, necesitaremos acceso al archivo malicioso. Además, puede ser útil ver un archivo encriptado de muestra (idealmente nada sensible, como un ícono del sistema o similar) para identificar exactamente qué método de encriptación se usó y si alguna característica identificable coincide con cepas conocidas de ransomware.

Nota para las víctimas del servidor: identifique el punto de entrada y ciérrelo

Recientemente, hemos visto muchos casos de servidores comprometidos. El ransomware accede al servidor por fuerza bruta. Las contraseñas de usuario se envían rápidamente al servidor a través del Protocolo de escritorio remoto (RDP).

Le sugerimos firmemente que revise sus registros de eventos para ver si hay una gran cantidad de intentos de inicio de sesión realizados en rápida sucesión.

Si encuentra tales entradas o si encuentra que su registro de eventos está completamente vacío, su servidor fue pirateado a través de RDP. Es fundamental que cambie todas las contraseñas de las cuentas de usuario de inmediato. También sugerimos deshabilitar RDP si es posible o al menos cambiar el puerto.

Acción : verifique todas las cuentas de usuario en el servidor para asegurarse de que los atacantes no hayan creado ninguna cuenta de puerta trasera que les permita acceder al sistema más tarde.

4. Identifique el tipo de ransomware y verifique la disponibilidad del descifrador

Si su sistema está infectado, pero no sabe con qué tipo de ransomware ha sido infectado, visite la página Herramientas de descifrado de Emsisoft para identificar la cepa de ransomware y verifique si hay un descifrador disponible.

Acción : Vaya a la página Herramientas de descifrado de Emsisoft Ransomware para identificar la cepa de ransomware y comprobar la disponibilidad del descifrador.

Recurso adicional: si desea obtener más información sobre cómo los investigadores de seguridad identifican el ransomware, consulte esta entrevista con el investigador de seguridad Michael Gillespie.

4.1 ¿Descifrador disponible? ¡Adelante!

Una vez que sepa con qué tipo de ransomware ha sido infectado y hay un descifrador disponible, continúe y comience a desbloquear sus archivos.

Trabajamos incansablemente para asegurarnos de que los descifradores más actualizados se enumeran aquí. Sin embargo, tenga en cuenta que no hay garantía de que el descifrador que necesita esté disponible. El ransomware evoluciona y cada día se agregan más variantes.

Si tiene el descifrador que necesita, siga las instrucciones proporcionadas en la página de descarga para ejecutar el programa. ¡Asegúrese de informarnos que funcionó!

4.2 ¿No hay un descifrador disponible? ¡Ayúdanos!

Para descifrar nuevas cepas de ransomware, nuestro laboratorio debe conocerlas lo antes posible.Contáctenos y háganos saber que ha sido infectado. Nuestros descifradores vienen sin ataduras y son gratuitos tanto para los clientes como para los no clientes de Emsisoft. Nuestro equipo de soporte le proporcionará instrucciones sobre los archivos que debe proporcionar. Normalmente incluye:

- Archivo malicioso

- Un par de archivos que consta de un archivo cifrado y la versión original (puede encontrar una versión original de un archivo utilizando imágenes predeterminadas de Windows, archivos que haya descargado o archivos de programas que haya instalado)

5.3 ¿Necesita ayuda profesional para su organización? ¡Contáctenos!

Cuando los descifradores no funcionan o si ya pagó el rescate, pero el autor del ransomware no cumplió con su parte del trato, también tiene la opción de encargar el desarrollo de una clave de descifrador personalizada. Este es un servicio profesional pagado ofrecido por nuestro equipo (encabezado por los investigadores de malware de renombre mundial Fabian Wosar y Michael Gillespie) y socios de confianza.

Como puede ver, hay muchos pasos prácticos que puede tomar para limitar el impacto del ransomware en sus datos. Entonces, ¡que no cunda el pánico! Emsisoft estará a su lado durante todo el proceso.

Proteja su dispositivo con Emsisoft Anti-Malware.

¿Tu antivirus te decepcionó? No lo haremos. Descargue su versión de prueba gratuita de Emsisoft Anti-Malware y compruébelo usted mismo.

EL INGREDIENTE (NATURAL) QUE NECESITAS EN TU DIETA PARA T...

SON CIERTOS LOS BENEFICIOS DEL TÉ MATCHA

EMPEZAR A TOMAR TÉ MATCHA MODORY

Cómo eliminar el ransomware de la manera correcta: una gu...

Emsisoft Business Security recibió la insignia 'Excelente...

Emsisoft EDR obtiene la certificación en las pruebas de m...

Dr.Web para dispositivos móviles Android — ahora con sopo...